Symplektyczny wielbłąd a zasada nieoznaczoności

27 lutego 2009, 11:50Maurice de Gosson z Uniwersytetu Wiedeńskiego twierdzi, że zasada nieoznaczoności ma więcej wspólnego z geometrią symplektyczną niż z fizyką kwantową. Zdał on sobie sprawę, że teorie z dziedziny geometrii symplektycznej są paralelne do zasady nieoznaczoności.

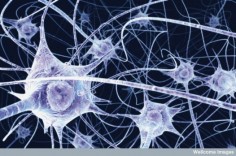

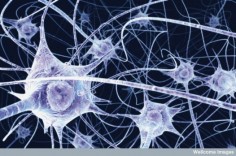

Bramka i obwody z neuronów

29 stycznia 2009, 16:50Izraelscy naukowcy z Instytutu Weizmanna uczynili pierwszy krok na drodze do połączenia ludzkiego mózgu i komputera za pomocą interfejsu wykonanego z komórek nerwowych. Profesor Elisha Moses z Wydziału Fizyki Systemów Złożonych oraz doktorzy Ofer Feinerman i Assaf Rotem stworzyli obwody i bramki logiczne z żywych komórek wyhodowanych w laboratorium.

OLED ma konkurenta

1 grudnia 2008, 11:56Niedawno informowaliśmy o wyprodukowaniu przez koreańskich naukowców niebieskiej diody organicznej, która umożliwi zbudowanie długo oczekiwanych wyświetlaczy OLED. Tymczasem naukowcy z MIT-u przygotowują już poważnego konkurenta dla OLED.

Udowodniono, że E=mc2

25 listopada 2008, 12:23Fizycy z Francji, Niemiec i Węgier, pracujący pod przewodnictwem Laurenta Lelloucha we francuskim Centrum Fizyki Teoretycznej, potwierdzili słynne równanie Einsteina E=mc2. Specjaliści wykorzystali potężne superkomputery, dzięki którym wyliczyli masę protonów i neutronów w jądrze atomu.

Pracują nad automatycznym lekarzem

6 listopada 2008, 13:30Amerykańscy naukowcy pracują nad urządzeniem, które będzie monitorowało stan zdrowia żołnierza, postawi wstępną diagnozę i zaordynuje odpowiednie lekarstwa, a te zwiększą szanse na przeżycie.

Rekordowo stabilna informacja kwantowa

27 października 2008, 11:57Naukowcy z uniwersytetów w Oxfordzie i Princeton wraz ze specjalistami z Lawrence Berkeley National Laboratory (LBNL) poinformowali o dokonaniu ważnego odkrycia na drodze do powstania komputerów kwantowych.

Bramka z neuronów

24 października 2008, 12:15Prace izraelskich naukowców z Instytutu Weizmanna dają nadzieję, że w przyszłości powstaną komputery korzystające z neuronów. Dotychczas inżynierów pracujących nad neuronowymi maszynami ograniczał fakt, iż neurony są dość zawodne.

Tania pułapka na atomy

15 października 2008, 09:44Upowszechnienie się kwantowych systemów komunikacyjnych to wciąż odległa przyszłość. Jedną spośród wielu trudności, na jakie napotyka ich rozwój, jest znalezienie sposobu na doprowadzenie do zderzenia niosącego informację fotonu z atomem.

Z bezużytecznych w użyteczne

26 sierpnia 2008, 11:40Jeśli dodamy zero do zera czy też pomnożymy 0 razy 0, to zwykle otrzymamy 0. Jednak, jak twierdzą badacze IBM-a, nie zawsze tak jest. Specjaliści z Thomas J. Watson Research Center zaprezentowali teoretyczną pracę dotyczącą przesyłania kwantowych informacji.

Japończycy też podsłuchują kwanty

17 czerwca 2008, 11:21Uczeni z uniwersytetu w Tsukubie i Japońskiej Agencji Nauki i Technologii zaproponowali metodę podsłuchania komunikacji kwantowej. Zdobycie całego klucza kwantowego jest teoretycznie niemożliwe, gdyż podczas próby podsłuchu ulegnie on zniszczeniu. Jednak, jak pokazali Japończycy, możliwe jest skopiowanie jego części. Oczywiście również i takie działanie go zaburzy, jednak nieprawidłowości będą mieściły się w dopuszczalnym zakresie.

« poprzednia strona następna strona » … 13 14 15 16 17 18 19 20 21